Mais où donc est passé le « A » de CIA ? s’interroge Thierry Zoller. Le chercheur Luxembourgeois parle bien sûr de l’acronyme mnémotechnique Confidentiality, Integrity, Availability –les trois mots d’or de la sécurité informatique.

Mais où donc est passé le « A » de CIA ? s’interroge Thierry Zoller. Le chercheur Luxembourgeois parle bien sûr de l’acronyme mnémotechnique Confidentiality, Integrity, Availability –les trois mots d’or de la sécurité informatique.

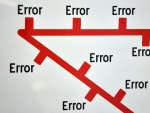

Car Availability, la disponibilité d’un système, est une chose qui, subrepticement, est balayée sous le tapis par les équipes marketing de bien des constructeurs, éditeurs ou équipementiers. Lorsque la disponibilité disparaît, c’est souvent le fruit d’une attaque en déni de service. Des DoS qui, lorsque l’on se penche sur le degré de dangerosité d’une faille, « déqualifient » un risque systématiquement. Un trou « critique » implique une exécution distante… un déni de service, c’est de la faille mineure.

De qui se moque-t-on, demande Zoller. Un déni de service, c’est une vulnérabilité. Aussi importante qu’une autre. L’ennui, c’est que de l’attaque DoS, il s’en découvre bien plus que des « remote exploits »… et comme le jeu des éditeurs consiste toujours à mesurer les failles en fonction de leur nombre et de leurs dangerosités respectives, il est logique que cette armée de défauts qui dérange finisse par disparaître et ne pas être considérée comme « aussi dangereuse ». Ce n’en sera que mieux dans les statistiques. Et Zoller de prendre ses propres recherches à témoin : « Sur 800 vulnérabilités découvertes et reportées durant ces deux dernières années, 2 seulement ont été prises en compte. /…/Et encore ! L’un des deux éditeurs concernés a préféré « noyer » cette vulnérabilité dans une alerte « cumulative » englobant 8 défauts distincts. » Au final, un seul bulletin d’alerte… dormez en paix braves gens, les défauts sont moins courant qu’on veut bien le dire.

Et le chercheur d’insister, en racontant en substance comment la découverte d’une faille pouvant conduire à un déni de service est considérée par un éditeur… en fonction du segment de marché considéré, le défaut passe de « totalement inintéressant » à « excessivement sérieux ».

Le propos devient d’autant plus important que l’ensemble de l’industrie informatique ne jure plus que par l’externalisation, la virtualisation, l’accès distant, les datacenters, le streaming, les communications sans fil… autant de domaines où le mot « déni de service » correspond à une totale inaccessibilité des outils ou des infrastructures. Si la pression marketing est effectivement l’une des principales raisons de cette forme de négation, force est de reconnaître que les chercheurs eux-mêmes sont en partie responsables de cet état de fait. Le hack « noble », la recherche « sérieuse », celle qui fait les têtes d’affiche des Defcon et des CCC n’accepte de parler que de « prise de contrôle », d’« accès aux données », de « pénétration »… mais très rarement des techniques incapacitantes, jugées trop primaires. Peut-être parce qu’il est tout aussi frustrant d’admettre qu’un peu moins d’élégance, un peu plus de pragmatisme permet de parvenir aux mêmes résultats. Le DoS est à la recherche en sécurité ce que le coup d’épée d’Alexandre fut au nœud Gordien.