San Francisco, RSA Conference : Le mémoire de maîtrise de Nils Rodday, professeur à l’Université de Twente (Pays Bas), a fait grand bruit dans les salons de la RSA Conference. Il aurait pu s’intituler « Comment je suis parvenu à détourner les drones de la police Hollandaise avec un téléphone et un ordinateur ». L’étude est longue et détaillée, souvent répétitive, mais il ressort que, même lorsque l’acheteur est une institution régalienne, les fournisseurs d’équipement traitent la sécurité avec une certaine légèreté… voir une totale inconscience.

San Francisco, RSA Conference : Le mémoire de maîtrise de Nils Rodday, professeur à l’Université de Twente (Pays Bas), a fait grand bruit dans les salons de la RSA Conference. Il aurait pu s’intituler « Comment je suis parvenu à détourner les drones de la police Hollandaise avec un téléphone et un ordinateur ». L’étude est longue et détaillée, souvent répétitive, mais il ressort que, même lorsque l’acheteur est une institution régalienne, les fournisseurs d’équipement traitent la sécurité avec une certaine légèreté… voir une totale inconscience.

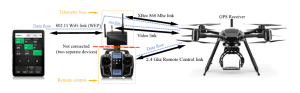

Les drones, explique Rodday, utilisent des protocoles de transmission radio standardisés : WiFi, Zigbee et ses variations Xbee, Bluetooth et Bluetooth Low Energy, sans oublier le GPS, indispensable à tout objet en mouvement dans un espace tridimensionnel. A cela s’ajoutent quelques accessoires périphériques, notamment des applications de pilotage et de collecte de données généralement distribuées sous la forme d’APK. Or, tous ces protocoles ont déjà fait l’objet de campagnes de chasse à la vulnérabilité. Attaques en Evil Twin, GPS Spoofing, BlueSnarfing, récupération de clefs et de secrets à l’aide d’outils facilement accessibles (Aircrack ng)… Les intégrateurs en ont-ils tenu compte ? La réponse est donnée par l’étude. On peut y lire des mots tels que WEP (sic !), des expressions du genre « clef de chiffrement par défaut commune à tous les équipements commercialisés : 2012201212 » ou des phrases comme « le protocole de chiffrement, pourtant intégré aux échanges Xbee, a été désactivé dans le but d’accélérer la vitesse des échanges entre pilote et véhicule ».

Le mémoire de Nils Rodday, s’il ne dévoile pas de secrets ou d’astuces franchement révolutionnaires, présente au moins le mérite de passer en revue un large éventail d’exploits et de techniques « antidrones », certaines purement physiques (filet volant, attaque par collision), d’autres, en grande majorité, relevant du hack radio, du désassemblage d’APK et du hack physique d’un microcontrôleur à grand renfort de Jtag. C’est là un cas d’école typique de l’application « for fun and profit » des radios logicielles (SDR) dans le cadre de recherches offensives.