Actualités

NXTWORK Londres 2019 : « Game Changer » : Du réseau, de l’IA et une Expérience Utilisateur garantie en temps réel

Du « Multicloud », version 2018 au « Game Changer », édition 2019, la vision Juniper a évolué depuis l’an passé en mettant cette fois en avant la facette IA. Rien de bien nouveau et même beaucoup de « Déjà Vu » si l’on s’arrête uniquement sur l’évocation de cette technologie. Un rachat et une […]

Un mois pour la cybersécurité

« Mises à jour, mots de passe, sauvegardes ». Un mois durant, sous le patronage de l’ANSSI, les principaux acteurs de la SSI (ONG, entreprises, associations professionnelles, CCI…) entameront ce mantra, tout en organisant manifestations et colloques, conférences et réunions d’information/sensibilisation. Le tout illustré, parfois avec humour, par les œuvres de Fix. « Mises à […]

Dossiers médicaux… accessibles sur le Net

Disons le d’emblée, malgré le titre tapageur de nos confrères de Bleeping, les données médicales de 400 millions de patients (essentiellement Européens) n’ont pas « fuité » mais seraient, sous certaines conditions, accessibles sur internet. Faille de sécurité, certes, mais intrusion, non. A l’origine de cette révélation, une série de recherches et de « Google […]

Selfie numérique et empreintes digitales

Selon Zhang Wei, directeur adjoint à la Shanghai Information Security Trade Association, il serait possible de pouvoir voler les empreintes digitales d’une personne posant en brandissant un « V » victorieux de l’index et du majeur. Il suffirait que l’index en question se trouve à moins de 1,5 mètre de l’appareil. La presse, aussi bien […]

Traceurs gps : quand Médor fuite

En un mot comme en 100, les traceurs GPS achetés sur Banggood, eBay, Amazon ou Ali Express sont tous à classer dans la catégorie « Passoire ». L’on savait déjà que les barbouzes de la DGSE étaient trahis par l’application Cloud Strava ou leurs cardiofréquencemètres Polar. Mi septembre, c’était au tour d’Avast de nous effrayer : […]

Assises de la Sécurité 2019 : Anssi : il faut cesser de faire peur… c’est la guerre

Monaco, le 9 octobre 2019. La sécurité est un processus de dialectique jésuitique. Pour Guillaume Poupard, DG de l’Anssi, l’évolution logique vers les bonnes pratiques de sécurité d’entreprise passe par l’abandon des discours anxiogènes et alarmistes. Parce qu’ils ne sont pas crédibles à termes, parce qu’il faut savoir établir un dialogue raisonnable et raisonné, parce […]

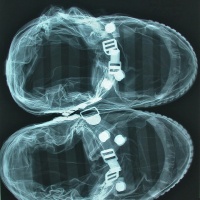

BlackHat Europe : ça démarre très hard

La prochaîne BH de Londres suit la tendance à la « hardisation » de la sécurité. Ca commence avec une présentation de Leigh-Anne et Tim Yunusov sur le thème « comment j’explose la limite des payements sans contact avec un cellulaire bloqué ». Pour faire bonne bouche, quelques failles sur la génération des clefs et […]

Assises de la Sécurité 2019 : Les Assises de la Cybersécurité en quelques URLs

Plus qu’une semaine avant le pèlerinage Monégasque qui réunit, une fois par an, le monde InfoSec, des associations professionnelles aux vendeurs de « produits et solutions, des organismes gouvernementaux (Anssi en tête) aux décideurs-prescripteurs de l’industrie. Les Assises, c’est avant tout une réunion doctrinale, une sorte de mise au point annuelle des actions envisagées par […]

Les 80 trous de la rentrée

Du serveur à la station, de l’antique Windows 7 et Server 2012R2 aux versions les plus récentes, Microsoft diffuse une giboulée de correctifs, dont deux failles exploitées (CVE-2019-1214 et CVE-2019-1215) et trois ayant fait l’objet de publications préalables (CVE-2019-1253, CVE-2019-1294 et CVE-2019-1235) . Averse assez sérieuse pour motiver un staccato de tweets du Cert-FR, l’inévitable […]

Drone de drame

C’est la seconde fois en moins d’un mois qu’un aéroport Londonien (cette fois, il s’agit de Heathrow) est contraint de clouer les appareils au sol en raison de la présence d’un drone ou appareil télécommandé, rapporte CNN ou le Times. Plus de 100 000 voyageurs, 760 vols ont été affectés par ce blocage. Déjà, le […]

Plus de rubriques

- Malware

- Fuite d'information

- Hack

- Cyber délinquance

- Technologie

- Social engineering

- Alerte

- Documentation

- Société

- Sinistralité

- Analyse

- Forum de la Cybercriminalité

- Sensibilisation

- Organisme Officiel

- Espionnage

- Récompense

- Concours

- Les Assises de la Sécurité

- Scada

- Réseau

- Sécurité

- Education

- Conférence

- Forensique

- Exploit

- Formation

- SPAM

- Administration

- Personnage

- Billet

- Piratage

- Hacktivisme

- Vie privée

- Chantage

- Stockage

- Attaque

- Vol de données

- Chiffrement

- IoT / Scada

MORE_POSTS

Archives

| lun | mar | mer | jeu | ven | sam | dim |

|---|---|---|---|---|---|---|

| « Déc | ||||||

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | |||||