Archives

NXTWORK Londres 2019 : « Game Changer » : Du réseau, de l’IA et une Expérience Utilisateur garantie en temps réel

Du « Multicloud », version 2018 au « Game Changer », édition 2019, la vision Juniper a évolué depuis l’an passé en mettant cette fois en avant la facette IA. Rien de bien nouveau et même beaucoup de « Déjà Vu » si l’on s’arrête uniquement sur l’évocation de cette technologie. Un rachat et une technologie à la mode, un ensemble qui peut paraître un peu léger pour re-booster un chiffre d’affaires un peu en retrait sur ce début 2019 et pourtant, pourtant …

… Rami Rahim, CEO de Juniper, tente le tout pour le tout dans une atmosphère financière tendue compte tenu des derniers résultats financiers. Il se positionne ouvertement en « Game Changer ». « Game Changer » car tous les ingrédients technologiques de la réussite sont déjà là selon lui : produits réseau de pointe, produits et services de sécurité, IA « saupoudrée » deci delà, Software Defined à tous les étages basé sur un Junos courant dans toutes les gammes de produits … Et le « Game Changer » n’est que celui qui sait reconsidérer le problème et réassembler ses cartes de façon à concevoir la configuration idéale. Et là, Rami Rahim n’hésite pas à comparer l’évolution de Juniper avec celle du « saut en hauteur ». Une discipline olympique dont le record, pendant presque cent ans, n’a pas dépassé le mètre 80. Puis Dick Fosburry apparaît et avec les mêmes atouts, un simple corps humain doté d’une puissance physique normale, il a su reprendre le problème sous un angle différent et inventer une façon de dépasser la problématique avec les mêmes armes : cent ans après le record est passé à deux mètres24.

Un « Game Changer » dont le dernier coup de pouce vient de l’IA et du récent rachat de Mist Systems. Depuis son absorption il y a tout juste 6 mois, une startup âgée d’à peine 5 ans pour la somme de 405 millions de dollars, Juniper s’ouvre de nouveaux horizons. A commencer par le marché des Entreprises, une nouvelle cible pour Juniper encore peu présent dans ce secteur avec seulement 35 % de son chiffre d’affaires sur ce segment de marché (41% avec les Service Provider et 24% sur le Cloud) mais pour Mist une cible habituelle notamment auprès des sociétés de grande envergure, du monde de la Grande Distribution, de l’Industrie, du milieu médical …

Mist c’est avant tout une administration des réseaux sans fil mais pas que. La startup doit également son succès à sa capacité d’analyser, IA oblige, toutes sortes d’informations (débit, capacité, roaming, performance, statistiques des Wlan …), puis de les assembler, corréler et comparer au niveau de service attendu et bien entendu d’alerter en cas de problème voire même d’enclencher des actions de remédiation (automatisation des tâches). Sachant que la notion de gestion des IoT (Internet of Things, Internet des Objets) n’est pas loin derrière non plus … (A noter que déjà Mist gère les Beacons, balise Bluetooth BLE). On arrive par conséquent à une administration qui inclut celle de l’expérience utilisateur. Or ce qui intéresse l’Entreprise Numérique aujourd’hui, c’est avant tout l’expérience client, employé ou partenaire. Un atout non négligeable que Juniper pousse dorénavant bien au delà des réseaux sans fil.

Ainsi côté entreprise, via Mist, Juniper offre une capacité d’administration, de contrôle et d’analyse du sans fil et annonce pour la fin de l’année que ces capacités s’étendront également au SD Lan (Software Defined Lan). Pour la partie SD Wan, c’est Contrail qui se charge de cette administration dans le Cloud. Les fonctions de monitoring d’applications et de sécurité étant supportées à la fois par Contrail sur le Wan et par Mist dans l’entreprise. En bref l’Intelligence Artificelle permettra à terme de maintenir en temps réel, une qualité de service adéquate pour garantir une bonne expérience utilisateur. Et pour, Sujai Hajela, co-fondateur et CEO de Mist, Senior VP chez Juniper, « au delà de la qualité de l’expérience utilisateur, il est encore possible d’aller plus loin : grâce à la géolocalisation, une nouvelle couche de « valeur » peut encore être appliquée (message personnalisé, notification, indications d’orientation …). De nombreux secteurs comme la Grande Distribution, le secteur hôtelier, la santé, l’éducation, les entrepôts … sont concernés par de telles applications»

Fin 2019-2020, Juniper poussera l’expertise de Mist au sein de l’entreprise au delà du réseau sans fil en supportant également le SD Lan avec l’arrivée du « Wired Assurance Service ». Et la firme travaille également sur l’amélioration du moteur AI et plus précisément sur Marvis, pour en faire une plateforme qui permettra d’envisager l’automatisation de l’administration de réseau de bout en bout (visibilité et contrôle de politique), littéralement du « self driving » de réseau en y intégrant bientôt les informations en provenance du SD WAN et de la partie Sécurité.

En six mois depuis l’acquisition, le business de Mist a d’ores et déjà progressé de 42% avec plus de 100 de nouveaux PoC (Prove of concept) en cours sur la même période conclut Jeff Aaron, VP Marketing chez Juniper. Le spécialiste Réseau et Sécurité mise clairement sur la voie des entreprises, un segment à plus forte capacité de croissance que celui des fournisseurs de services et opérateurs en ce moment.

Car les opérateurs et fournisseurs de services, cibles historiques de Juniper, semblent ralentir quelque peu leurs investissements dans le réseau physique. Un recul qui serait dû à l’arrivée imminente de la 5G qui focalisent temporairement toutes les stratégies de ces entreprises (budgets y compris) nous précise Marcus Jewell, CMO et Executiv VP chez Juniper.

Outre le segment Entreprise, c’est également l’EMEA qui est à l’honneur chez Juniper avec un marché américain stable, avec 57% du CA sur ce territoire. Pour faire progresser les 27% de l’Europe, de nombreux recrutements de commerciaux sont en cours sur le Vieux Continent. Juniper courtise activement cette zone EMEA avec également une version dédiée de NXTWORK, sa Grand Messe annuelle habituellement sise aux USA. L’acteur a réuni pour la seconde année consécutive à Londres son écosystème, soit près de 400 partenaires et clients.

L’éternel Challenger a déjà 24 ans d’existence, lorsque l’on sait que la durée de vie moyenne sur un tel secteur est d’environs 15 ans, les problèmes financiers de Juniper ne choquent pas outre mesure. Face à des Cisco et Huawei aux puissances de frappe autrement conséquentes, il se frotte également à des acteurs de la catégorie de VMware en positionnant notamment sa solution Contrail face à l’ACI de Cisco ou le NSX de VMware. En misant sur « l’expérience utilisateur garantie », il lui faudra une plateforme IA des plus universelles et multiplateformes : Ouverture serait donc le leitmotiv, standards et puissance pour réagir en temps réel. Juniper possède déjà le potentiel au niveau des couches réseau et affirme être capable d’établir le lien avec n’importe quel Cloud, Reste à renforcer la partie sécurité qui mériterait peut-être d’intégrer de nouvelles fonction. La nouvelle garde est arrivée avec la nomination de Samantha Madrid au poste de VP Security Business & Strategy depuis août 2018.

L’autre « ça coûte combien » une attaque informatique

Encore une publication d’une société d’assurance, Marsh, mais accompagnée cette fois d’un poids lourd des NTIC, Microsoft. Un mariage qui donne naissance au « 2019 Global Cyber Risk Perception Survey ». Analyse qui montre à quel point la sécurité est un échec choisi. Car si 80% des grandes organisations et entreprises (échantillonnage de 1500 entités) classent les risques numériques dans le top 5 des risques encourus, seuls 11% des dirigeants se considèrent capables de détecter, de prévenir et de répondre avec efficacité à une cyberattaque. Jusque là, ce serait plutôt une preuve d’objectivité : « nous connaissons l’importance du risque, notre modestie nous pousse à minimiser notre résilience effective » pourrait-on résumer ces métriques.

Mais la suite du rapport est moins optimiste. 65 % des personnes interrogées affirment appartenir soit au conseil d’administration, soit faire partie des responsables exécutifs. Et malgré ce niveau de décision, 17% d’entre eux avouent n’avoir consacré que « quelques jours » sur cette question au cours de l’année passée, et 51% « quelques heures ou moins encore ».

De même, 88% des entreprises ont avoué que leurs équipes DSI/Informatique opérationnelle et/ou SSI géraient la partie « cyber-risques », mais près du tiers (30%) des informaticiens interrogés ont déclaré n’avoir passé que quelques jours ou moins sur ce sujet.

La course à la modernité et au profit pousse ces mêmes responsables à adopter de « nouvelles technologies ». Avec leurs bugs de jeunesse et leurs instabilités. Mais la moitié des interviewés affirment que le risque cyber ne pèse rien dans le processus d’adoption d’une nouvelle technique. Et bien que les 3/4 des personnes sondées affirment réaliser une évaluation des risques avant adoption, seuls 5% du panel poussent cette analyse tout au long du cycle de vie de la technologie en question. Et 11% ne font strictement aucune analyse préalable…

Un « ça coûte combien » une attaque informatique

Hiscox, compagnie d’assurance cotée à Londres mais siégeant aux Bermudes, offre un outil de simulation des risques financiers en cas de sinistre informatique. Selon 4 profils très schématiques (TPE, gestionnaire de risques, courtier et haut dirigeant), le choix de quelques critères sectoriels et des estimations de résilience numérique fournies par l’usager, ce calculateur donne un montant des pertes estimées, simple reflet statistique du quotidien de la cyberdélinquance, très éloigné des « cas particuliers » de chacun. Outil plus anxiogène donc qu’une véritable analyse financière des risques, mais peut-être utile pour justifier d’une rallonge de budget ou du déblocage d’un projet sécu.

Un mois pour la cybersécurité

« Mises à jour, mots de passe, sauvegardes ». Un mois durant, sous le patronage de l’ANSSI, les principaux acteurs de la SSI (ONG, entreprises, associations professionnelles, CCI…) entameront ce mantra, tout en organisant manifestations et colloques, conférences et réunions d’information/sensibilisation. Le tout illustré, parfois avec humour, par les œuvres de Fix.

« Mises à jour, mots de passe, sauvegardes » vise en priorité (si l’on en juge par les articles web associés) les jeunes usagers du réseau de téléphonie mobile, tandis que les colloques et conférences s’attachent plus à l’informatique traditionnelle et aux secteurs professionnels, grâce aux efforts des Clusir et Clusif, des chambres de commerce, de l’Anssi lui-même, et de quelques initiatives péri-universitaires telle que les ateliers et présentations orchestrés par l’Imag (Informatique et Mathématiques Appliquées de Grenoble).

NdlCorrectrice : Un « mois de la cybersécurité » « coup de poing » c’est bien mais loin d’être suffisant. Sensibiliser en mode continu est préférable, si possible dès le plus jeune âge et dans un cadre scolaire, dès lors que l’outil numérique, la téléphonie mobile et l’objet connecté y sont déjà présents.

Dossiers médicaux… accessibles sur le Net

Disons le d’emblée, malgré le titre tapageur de nos confrères de Bleeping, les données médicales de 400 millions de patients (essentiellement Européens) n’ont pas « fuité » mais seraient, sous certaines conditions, accessibles sur internet. Faille de sécurité, certes, mais intrusion, non.

A l’origine de cette révélation, une série de recherches et de « Google hacking » conduite par l’équipe de Greenbone, un spécialiste Allemand de la gestion/supervision de la sécurité des S.I. en entreprise. Le communiqué original est tout de même un peu anxiogène. Plus de 2300 systèmes d’archivage d’imageries médicales passés au crible, et 600 serveurs répartis dans 52 pays présentant soit des niveaux de protection insuffisants, soit des négligences en matière de colmatage de brèches connues.

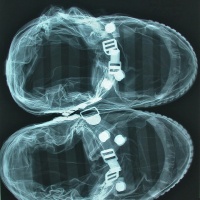

Pourquoi cette attention particulière à l’imagerie médicale ? Parce qu’elle s’est « unifiée » autour d’un standard de fait, le format Dicom, dont l’en-tête peut contenir une foultitude d’informations à caractère personnel, relevant indiscutablement du secret médical, et qui n’est pas nécessairement chiffré. La liste des informations s’étend à l’identité du patient, à sa pathologie, au nom du médecin traitant et autres détails administratifs, le tout suivi par l’information graphique (thermographie, radiographie, RMN, tomographie etc.) devant a priori n’être vues que par le ou les praticiens chargés du dossier.

En Italie, ce seraient plus de 5,8 millions d’images qui seraient détectées, dont 1,15 million accessibles, 5,3 millions visibles en France dont 2,6M accessibles, 2,85 millions en Allemagne, « ma in Spagna son gia 53 000 » mais aucune accessible.

Ce pavé dans la mare n’est que le énième concernant le domaine médical qui, de pompes à insuline piratables en stimulateurs cardiaques télé-hackables, de ransomwares (rançongiciels) ciblés en usurpation d’images par les Spam King du monde entier, n’en finit pas de se noyer dans le bourbier de l’informatique « spécifique, taillée sur mesure »… donc propriétaire, hors de contrôle réel en matière de suivi du cycle de vie logiciel.

L’intégralité du rapport via le site Greenbone.

Selfie numérique et empreintes digitales

Selon Zhang Wei, directeur adjoint à la Shanghai Information Security Trade Association, il serait possible de pouvoir voler les empreintes digitales d’une personne posant en brandissant un « V » victorieux de l’index et du majeur. Il suffirait que l’index en question se trouve à moins de 1,5 mètre de l’appareil. La presse, aussi bien Chinoise que Singapourienne, crie au loup et parle de « révélation terrifiante ».

Seulement la chose paraît franchement improbable, relevant plus d’un épisode de Mission : impossible que d’une réalité scientifiquement prouvée. Mr Zhang Wei n’a d’ailleurs publié aucune communication à caractère scientifique sur le sujet, et ses propos, recueillis au fil d’une interview, n’ont jusqu’à présent jamais été recoupés et prouvés. Même équipé d’un capteur capable d’éliminer les tremblements, même en imaginant un sujet parfaitement immobile, même en arguant des qualités des appareils « multi-méga-pixels » des smartphones actuels, même en espérant que le firmware de l’appareil chargé de la mise au point automatique préfère cadrer une main plutôt qu’un visage, la reproduction d’une empreinte digitale à une telle distance est techniquement imaginable, pratiquement impossible.

Les origines géographiques de ce « scoop » ne sont pas un hasard. La Chine est probablement le pays qui utilise le plus au monde la biométrie et le traitement à la volée de milliards d’identités sans la moindre contrainte légale. C’est également la plus grande usine à smartphone qui soit, le plus important fournisseur de capteurs photographiques. Le mélange des deux est favorable à une explosion de psychose médiatique.

Traceurs gps : quand Médor fuite

En un mot comme en 100, les traceurs GPS achetés sur Banggood, eBay, Amazon ou Ali Express sont tous à classer dans la catégorie « Passoire ». L’on savait déjà que les barbouzes de la DGSE étaient trahis par l’application Cloud Strava ou leurs cardiofréquencemètres Polar.

Mi septembre, c’était au tour d’Avast de nous effrayer : l’œil de Pékin peut surveiller le moindre mouvement des enfants tracés (et donc prétendument protégés » par les balises GPS I365Tech). Le blog est alarmiste en diable, à peine au-dessus du niveau des tabloïds Britanniques, mais la publication de l’équipe de recherche, rédigée par Martin Hron, donne un éclairage un peu plus technique et dépassionné. Un rapport que l’on pourrait résumer par la formule lapidaire « chiffrement ? quel chiffrement ? ». Toutes les données, y compris les échanges avec les serveurs Cloud, sont transmises en clair, les mots de passe sont inexistants (123456), les identifiants dérivés du numéro IMEI, et les authentifications totalement virtuelles, permettant à n’importe qui de surveiller la personne de son choix pour peu que l’on possède son numéro de cellulaire.

En juin dernier, une étude encore plus approfondie, conduite par MM Chaouki Kasmi (ex Anssi) et Pierre Barre, tous deux actuellement chez Xen1thLabs, Dark Matter, parvenait aux mêmes conclusions, avec encore un peu plus de détails sur les inconséquences des prestataire de services de géolocalisation. Mots de passe fantaisistes, authentification absente, transmission des données en clair… Pis encore, afin de réduire les temps de latence des applications Cloud, certains vendeurs de trackers n’hésitent pas à utiliser des machines situées dans les pays du Moyen Orient, toujours sans le moindre chiffrement bien entendu. Ces travaux ont été rendus public en juin dernier, à l’occasion du cycle de conférences Hack in Paris. Les transparents ainsi que la vidéo de l’intervention montrent les limites des tentatives de protection mises en œuvre en Europe. GPS un, GDPR zéro.

En Bref …

Yusuf Mehdi, Corporate Vice President, Modern Life, Search & Devices Group, Microsoft Corp, tweete que Windows 10 vient de franchir le cap des 900 millions de systèmes installés et, laisse clairement sous-entendre le site de « Corp », le milliard d’appareils devrait être atteint en 2020. Début mars, l’on ne comptait « que » 800 millions de noyaux W10 dans la nature.

En Bref …

Technique d’évasion des bacs à sable, un rappel très bien vulgarisé signé Thomas Roccia, Marc Rivero Lopez et Chintan Shah sur le blog McAfee. Détection de signatures Matériel ou environnementales, temps de latence avant déclenchement des charges utiles, tests d’activités « humaines », un vade-mecum de la furtivité.

Assises de la Sécurité 2019 : Anssi : il faut cesser de faire peur… c’est la guerre

Monaco, le 9 octobre 2019. La sécurité est un processus de dialectique jésuitique. Pour Guillaume Poupard, DG de l’Anssi, l’évolution logique vers les bonnes pratiques de sécurité d’entreprise passe par l’abandon des discours anxiogènes et alarmistes. Parce qu’ils ne sont pas crédibles à termes, parce qu’il faut savoir établir un dialogue raisonnable et raisonné, parce que les premières règles d’hygiène numérique commencent à être admises même si elles ne sont pas encore toujours adoptées. Parce que l’attitude rigoriste et dogmatique des « dinosaures de la sécurité » est souvent porteuse d’un message qui braque les directions générales. « L’idée (plaide G. Poupard), c’est de pouvoir parler de sujets complexes de cybersécurité à des décideurs, à des responsables métiers dont la SSI n’est pas le premier sujet de préoccupation». Minimiser l’attention portée au bouton de guêtre et aux 500 points de contrôle d’une norme de conformité ISO « ou de méthodes qui identifient tous les risques, tous les chemins d’attaque envisageables. Cela ne marche pas. Il faut passer à une approche de l’analyse de risque plus inclusive et moins exhaustive pour que les responsables métiers ne subissent plus les problèmes de cybersésurité mais en deviennent acteur».

Dans le droit fil de cette logique, il faut citer la création de nouveaux métiers de la cyber labellisables par l’Anssi : les PAMS (Prestataires d’Administration et de Maintenance sécurisé). Nécessairement plus nombreux que les prestataires du genre PASSI, PRIS, PDIS, ce sont les interlocuteurs des petites et moyennes entreprises, des interfaces entre l’infrastructure numérique du monde réel et la complexité des grilles de conformité et des bonnes pratiques Infosec. En d’autres termes, les missi dominici de la sacro-sainte Eglise Unifiée de la SSI.

Outre les PAMS, mais plus à destination des équipes cybersécu des grands groupes, l’Anssi continue de diffuser ses publications open-source, la plateforme d’analyse des cybermenaces- DFIR ORC , outil de collecte pour analyse forensique, voir encore Wookey disque dur chiffrant open hardware.

Cela ne doit toutefois pas faire perdre de vue la réalité, la brutalité des agressions numériques (ndlr des attaques « commandités par des puissances extérieures » ou des menaces mafieuses d’envergure etc.). « Les choses vont en s’améliorant. En matière de prévention, « on sait faire »; sur le créneau de la réponse à incident, « on sait aussi ». Reste le problème de la détection sur lequel il faut progresser», admet le Directeur Général de l’Agence. Il est encore trop fréquent de constater, après un sinistre, que l’attaquant était « dans le système » depuis des mois ou des années.

Enfin, l’Anssi espère pouvoir ouvrir un cyber-campus comparable, dans l’esprit, au Cyberspark de l’Université Ben Gourion à Beer-Sheva, une sorte de communauté de partage et de coopération réunissant quelques grands acteurs de la SSI (Orange, Athos et Thales sont les premiers « pressentis ») conjointement avec de plus petites structures intervenantes. Il n’est pas question, explique en substance Guillaume Poupard, de fabriquer un « produit de synthèse » issu de ces 3 parents, mais de les réunir sur un même lieu, pour que chacun travaille de manière indépendante tout en faisant en sorte que ceux qui y travaillent se rencontrent à la cantine… et échangent. Un lieu où la parole cybersécurité puisse être entendue, ou l’enseignement et le partage d’expérience deviennent une règle. Les premiers éléments concrets devraient être dévoilés avant la fin de l’année, reste à savoir si l’héritage génétique des trois principaux acteurs permettra autant de souplesse et de volonté d’échange que celles dont font preuve industriels et chercheurs tant à Beer-Sheva qu’à L’Institut Weizmann de Rehovot.

MORE_POSTS

Archives

| lun | mar | mer | jeu | ven | sam | dim |

|---|---|---|---|---|---|---|

| « Déc | ||||||

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 | 31 | ||