Archives

En Bref …

La FTC, Commission des opérations en bourse US, poursuit pour négligence devant les tribunaux la chaîne d’hôtels Wyndham, révèle Security Week . En 2009 et 2010, Windham s’était fait voler des milliers de comptes clients

En Bref …

Selon une étude KPMG, 81% des organismes de santé US (assurances santé, réseaux hospitaliers) auraient été compromis au moins une fois. 12 % déclarent avoir été « intrusés » deux fois ou plus, et 16 % reconnaissent ne pas pouvoir détecter une intrusion de leurs S.I. dans de brefs délais

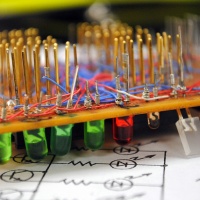

Dallas : confusion et dérapage sur un adolescent technoïde

On ne craint que les risques que l’on connaît. Ce principe fondamental de la sécurité, le jeune Ahmed M., de Dallas, vient d’en faire les frais *. Lorsqu’il arrive à l’école avec l’intention de montrer fièrement sa dernière réalisation électronique (une horloge numérique logée dans une valisette de métal), l’un de ses professeurs prend peur, croit que l’enfant se déplace avec une bombe « ou avec une fausse bombe », vecteur certain de terreur. L’enfant de 14 ans est alors dénoncé par l’enseignant, menotté, embarqué par la police, interrogé manifestement sans l’assistance d’un adulte, fiché et expédié dans un centre de détention pour délinquants juvéniles le temps que ses parents viennent le chercher. Le plus étonnant, dans ce fait divers, est le self-control, la maturité dont a fait preuve la victime devant les caméras du Dallas Morning News, en contraste total de l’attitude tant de son professeur que celle des autorités locales dans cette affaire.

Techniquement parlant, ce « fait divers» prouve à quel point le climat de psychose général combiné à un manque d’informations et de connaissance dans le domaine de l’artillerie (par la police ayant intervenu) comme dans celui des sciences (pour le professeur en cause) peuvent mener à une situation de dérapage car très rapidement et facilement, on pouvait constaté que la boîte ne contenait qu’une horloge numérique.

En France, l’alerte Vigipirate, plan provisoire qui dure depuis plus de 11 ans et qui coûte, parole de Ministre, plus d’un million d’Euros par jour, procède du même principe que le niveau d’alerte « rouge-jaune-vert » en vigueur aux USA. Avec la même efficacité d’ailleurs. 50 soldats en arme n’arrêteront jamais un déséquilibré, la plus stricte des lois martiales non plus.

Que faire ? Et si la moitié du million d’Euros dépensé chaque jour pouvait être reversé dans des plans d’éducation et d’enseignement des sciences et des humanités, en d’autres termes un pays peuplé de gens pensants peut-il sauver l’humanité ? Et si on s’essayait à cette autre alternative sachant que celle actuelle est en échec ?

* Ndlr : l’information, sourcée sur le Time US, fait référence à un article du Dallas Morning News, site littéralement atomisé par un afflux de consultations dans la seconde qui a suivi la publication d’une brève sur Hackaday.

Encore une fuite d’identité dans le secteur santé US

Après l’évaporation de 4,5 millions de fiches client des serveurs Ucla Health, la fuite de près de 80 millions d’identités de la chaîne hospitalière Anthem, c’est au tour d’Excellus Bluecross Blueshield et Lifetime Health Care d’annoncer le pillage coup sur coup de 7 millions et 3,5 millions de données personnelles. Le CEO d’Excellus se répand en excuses sur la page de garde de son site, et révèle que l’intrusion aurait débuté en décembre 2013, soit il y a plus d’un an et demi. Jusqu’à présent, ajoute-t-il, aucune exploitation de ces données à des fins d’escroqueries ne semble avoir été constatée. Reste que ledit CEO n’a pas une seule fois écrit le mot « chiffrement » dans sa lettre ouverte, et précise que les fichiers comportent les noms, date de naissance, numéro de sécurité sociale, adresse e-mail, numéro de téléphone, numéro d’affiliation et données financières.

Un peu moins de 100 millions d’identités subtilisées en environ 300 jours et trois piratages, soit un volume proche du tiers de la population recensée aux USA, et ce du fait des hacks du seul secteur médical, voilà qui donne un aperçu assez sombre de la solidité des systèmes d’information Outre Atlantique. Si l’on transpose cette proportion en France, cela porterait à près de 20 millions de données personnelles « disparues » dans le courant 2014-2015. Ce qui est, l’on s’en doute, absolument impensable, puisqu’aucun quotidien n’en a fait mention jusqu’à présent. C’est là une double vraie bonne nouvelle car cette pratique visant à endormir les doutes, les consciences et les craintes évite d’accroître le « trou de la sécu » au chapitre des somnifères.

Brian Krebs poursuivi pour diffamation

A cours d’argument devant l’avalanche de bévues ayant entrainé le hack de ses bases de données, la direction d’Ashley Madison traîne le journaliste Brian Krebs devant les tribunaux, pour diffamation. Preuves à l’appui, Krebs avait clairement établi que Raja Bhatia, CTO de l’entreprise, avait « intrusé » les serveurs d’un de ses concurrents. Les éléments permettant de porter une accusation aussi grave sont quasiment indiscutables, car les faits ont été décrits dans un courrier électronique rédigé, semble-t-il, par le CTO lui-même s’adressant à la Direction. Lequel courrier électronique s’était retrouvé dans le flot de fichiers Ashley-Madison piratés et répandus sur les réseaux de partage.

L’argument avancé par les avocats est aussi mince qu’une promesse électorale. « Mr. Bhatia did not “hack” Nerve.com. Rather, he noticed a readily apparent security gap ». En d’autres termes, une personne qui pénètre et se maintient sur le système d’information d’une tierce entreprise n’est pas un intrus mais un observateur versé dans la contemplation des hiatus de sécurité. Nous sommes persuadés que notre confrère Bluetouff appréciera.

S’ajoute à cela le choix d’une plainte en « libelle », proche cousin des poursuites en diffamation du droit français. Rappelons que la diffamation ne juge pas l’exactitude ou non des propos de la partie adverse, mais l’impact que ces propos ont eu sur son image, son honneur, sa réputation.

Enfin, le jugement devant être effectué sur le territoire du plaignant, autrement dit au Canada, il est peu probable que le journaliste indépendant qu’est Krebs puisse faire face financièrement parlant à un tel tsunami juridique. La poussière Ashley Madison est donc bien cachée sous le tapis et l’impéritie de ses dirigeants ne pourra plus faire l’objet de nouvelles publications. Chasser le messager pour ne pas avoir à poursuivre un insaisissable groupe de hackers est une forme de violence hélas courante dans le monde du business, tant en Amérique du Nord qu’en France (affaire Kitetoa par exemple).

Taire cette forme d’intimidation sous prétexte d’éviter d’éventuelles poursuites est un suicide à moyen terme pour toutes formes de publication, journaux « professionnels » ou simples blogs.

Microsoft s’offre Adallom et sécurise ses nuages

Microsoft a officiellement annoncé avoir acquis, pour 250 millions de dollars, la société Adallom, spécialisée dans la sécurisation des services et applications Cloud. Outre la gamme Office 365, Adallom affirme pouvoir sécuriser des ressources Salesforce, Box, Dropbox, ServiceNow et Ariba.

Entreprise dont le siège est situé à Palo Alto et fondée par d’anciens officiers du renseignement Israéliens, Adallom avait déjà attiré les attention des investisseurs et réalisé un appel de capital de près de 49 millions de dollars.

Un policier traque les Macs

David Schwindt ne poursuit à la trace ni les demi-sel ni les souteneurs, mais il part en guerre contre les voleurs de matériel informatique en « sniffant » les adresses MAC des interfaces Wifi appartenant à un matériel porté disparu… à condition que l’adresse en question ait été consignée avec soin, que la carte WiFi soit toujours activée et qu’elle passe à portée d’un des récepteurs chargés de ce genre de surveillance, nous apprend la Gazette de l’Iowa (information dénichée par le Reg ).

L’adresse MAC est en effet unique pour chaque ordinateur, téléviseur, réfrigérateur « ip connected », téléphone portable ou Objet de l’Internet commercialisé par chaque OEM. Elle peut être « spoofée », mais il est très peu probable que les fourgues et cambrioleurs s’adonnent à ce genre de sport.

59 failles, 5 patchs critiques, 2 exploitables

C’est un généreux mardi des rustines que ce second mardi de septembre, avec 59 CVE colmatés, 5 bulletins marqués de rouge (6 selon le Sans Institute) dont deux bloquant de possibles exécutions à distance par le biais de programmes de la gamme Office. Pour l’heure, aucun des 12 bulletins cumulatifs n’est affublé du moindre « patch now ». Pourtant, dans le lot, un certain CVE-2015-2509 concernant Windows Media Center et bouché par la rustine MS15-100 fit la Une des journaux pour avoir été utilisé par l’équipe Hacking Team et s’être fait largement divulgué sur Pastebin notamment.

Deux énormes cumulatifs, MS15-094 relatifs à Internet Explorer, et MS15-097 (failles dans le composant Microsoft Graphics , exploit détecté pour CVE-2015-2546) pèsent le plus lourd dans cette fournée de la rentrée. La palme de la dangerosité revient cependant à MS15-099, avec 5 failles, un exploit activement utilisé « dans la nature », qui ne vise bien entendu que les éditions « station » et non « serveur » de Windows.

Cette journée du colmatage nous apporte également une nouvelle version de Shockwave immatriculée par Adobe 12.2.0.162.

Des remous dans les anti-viRusses

Ça buzze de l’autre côté de l’ex-rideau de fer. Il y a quelques jours déjà, un article de l’agence Reuters accusait Kaspersky d’avoir trompé certains de ses concurrents en faisant en sorte que leurs outils détectent des virus là où il n’y en avait pas. Lorsqu’un antivirus provoque un « faux positif », cela se fait en général au détriment de quelques fichiers placés, au mieux, en quarantaine, au pire, détruits, selon les réglages du logiciel de protection périmétrique. Déjà, dans les années 80, des tentatives d’injection de signatures (sans la moindre charge destructrice) avaient fait l’objet de diffusions sauvages, sans que l’on n’ait jamais très bien pu situer la source. Mais de là à imaginer un acte de sabotage délibéré dans le but d’éliminer ou affaiblir la concurrence, il y a une certaine marge.

Piqué au vif, Kaspersky nie énergiquement au fil d’un long billet de blog, faisant remarquer que les seules sources dont Reuters peut se prévaloir sont, d’une part, un « informateur anonyme » qui n’apporte pas franchement de preuves directes, et une expérience effectivement conduite par les laboratoires de Kaspersky et portant sur l’influence mutuelle d’une détection de signature dans le cadre d’un moteur « multi-AV » tel que Virus-Total. Expérience qui n’a effectivement que valeur de test et non d’attaque en règle. D’ailleurs, la pratique est assez répandue, confirme Boris Sharov, patron de DrWeb, le principal concurrent de Kaspersky en Russie. Fabriquer du « faux positif », explique-t-il à Brian Krebs, a permis de comprendre comment certains concurrents enrichissent leurs bases de signatures en se reposant en partie sur la réaction des produits concurrents. A ce jeu de l’imitation, le moindre défaut d’un des joueurs entraîne tous ses partenaires à commettre la même erreur.

A l’exception des fameux fichiers « Eicar » spécifiquement destinés à vérifier le bon fonctionnement d’un logiciel de filtrage, il ne devrait exister aucun autre « faux positif intentionnel diffusé dans la nature ». Et c’est en se reposant sur cet axiome que quelques éditeurs préfèrent « suivre » le travail de leurs concurrents, économisant ainsi une certaine dose d’énergie dans la recherche et l’analyse de charges de destruction logicielles.

Cette histoire rappelle un peu l’affaire des commandes « AT » destinées à paramétrer les modems dans les années 80. Ce préfixe AT avait pour but de prévenir l’équipement de communication que tout ce qui allait suivre s’adressait à lui à des fins de réglage et ne devait pas être transmis. Certains fichiers de commandes AT facilitaient d’ailleurs plusieurs opérations de tests et de contrôle de bon fonctionnement. Or, l’inventeur de ce jeu de commandes, Denis Hayes, constatant que beaucoup de ses concurrents ne versaient pas les droits de propriété intellectuelle liés à son dépôt de brevets, a discrètement diffusé un jour un « fichier de test » destiné à bloquer le fonctionnement de l’équipement si celui-ci n’intégrait pas le jeu d’instruction original. Les clones en furent pour leurs frais.

Mais l’image de marque de Denis Hayes a irrémédiablement été ternie par ce qui a été considéré comme un véritable acte de cyber-vandalisme. Destruction relative, car un simple « reset » suffisait à rétablir le fonctionnement des modems « ATéifiés ». Pourrait-on imaginer qu’un éditeur, d’antivirus ou autre programme de sécurité, puisse commettre un impair comparable ? En Europe, c’est peu probable. Il n’en demeure pas moins que cette aventure replace sous les feux de la rampe l’absence de confiance mutuelle dont peuvent parfois faire preuve les éditeurs dans ce secteur, et le fait que les antivirus « intelligents » (heuristiques disent les savants) qui ne reposeraient plus du tout sur de simples fichiers de signatures appartiennent encore au domaine du rêve technologique.

Mais l’histoire ne s’arrête pas là. En début de semaine, Tavis Ormandy, chercheur réputé chez Google, affirmait avoir découvert une faille autorisant un accès distant/exécution à distance… dans le code des antivirus Kasperky. Affirmation clamée sur Twitter et adressée à Ryan Naraine (lequel travaille précisément pour le compte de Kaspersky). Certains commentateurs s’en offusquent, ainsi Graham Clueley, qui, durant les quelques 3 dernières décennies, a émargé chez les principaux éditeurs d’antivirus britanniques (Dr Solomon, Sophos). Reste qu’Ormandy a mis le doigt sur un défaut quasi mythique, le fameux « trou généralisé » qui pourrait transformer un antivirus en un formidable botnet. Et ça, ça peut faire fantasmer toute la planète SSI et décrocher la première page des journaux. Ne paniquons pas pour autant, car si Ormandy a clamé sa découverte publiquement, les détails techniques n’ont pas été dévoilés.

Kaspersky n’est probablement pas le pire des éditeurs en matière de code sécurisé. Ce que Tavis Ormandy a découvert pourrait bien inspirer d’autres chercheurs, sur d’autres moteurs d’AV. La perfection n’étant certainement pas du monde de l’écriture de code, l’on pourrait bien assister dans les mois qui suivent à un petit festival de trous critiques, tous liés à des outils de défense périmétrique.

Les victimes Ashley Madison contre les « messagers », IBM meilleur client

Trois plaintes contre X viennent d’être déposées par un groupe de clients d’Ashley Madison dont les noms se sont retrouvés publiés sur Internet. Une plainte visant les intrus ? Que Nenni ! Nous apprend Databreachez.net. Sont menacés Amazon Web Services, l’autorité d’enregistrement et hébergeur GoDaddy et un opportuniste opérateur de services Web ayant ouvert les sites ashleymadisonpowersearch.com, adulterysearch.com, ashleymadisoninvestigations.com et greyhatpro.com. Autant de sites dont l’intérêt est précisément de faciliter la recherche d’un nom en particulier dans la multitude d’identités divulguées par les hackers puritains.

La chose n’est pas courante. Généralement, ceux qui poursuivent les messagers plutôt que les véritables auteurs d’un piratage sont spécialisés dans le commerce de gros systèmes de gestion de bases de données ou d’équipement de routage et de commutation. Faute de véritables coupables, il faut trouver une victime expiatoire située sur le même territoire que les avocats du plaignant, victime capable de verser quelques menues monnaies en guise de dommages et intérêts. Un psychopompe à phynance en quelques sortes.

Comme le fait remarquer notre confrère Databreaches, ce n’est pas le fait d’avoir contribué à la divulgation d’un nom et donc à porter atteinte à sa vie privée qui justifie cette action en justice, mais le fait qu’une telle chose pourrait survenir. L’hypothétique a donc valeur de risque, l’éventuellement possible se transforme en crime.

Toujours à propos du piratage Ashley Madison, quelques statistiques nous enseignent beaucoup sur le profil de la clientèle. L’abonné-type est en majorité masculin (on s’en doutait un peu), principalement citoyen des USA, loin devant le Canada pourtant mère-patrie de ce site de wannabe marivaudage. Tout de suite derrière les USA viennent le Brésil, l’Australie et l’Afrique du Sud (ah, l’impitoyable solitude de l’orpailleur, du chasseur d’opales et des mineurs de diamants).

Nombre d’usagers ce se service amoureux ont utilisé leur messagerie professionnelle, ce qui nous apprend que, par ordre de fréquentation, et dans le secteur des NTIC, viennent en tête les employés d’IBM, HP, Cisco, Apple, Intel, Microsoft, Samsung, SAP, Oracle et Qualcomm. Seuls un esprit chagrin pourrait émettre des propos désobligeants à propos du caractère castrateur du secteur des NTIC.

MORE_POSTS

Archives

| lun | mar | mer | jeu | ven | sam | dim |

|---|---|---|---|---|---|---|

| « Déc | ||||||

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | |||||