novembre, 2011

La maintenance, meilleur moyen de diminuer un MTBF ?

Nos confrères de Datacenter Knowledge publient un article décapant sur les risques provoqués par des opérations de maintenance abusives.

La thèse est soutenue par Steve Fairfax, Président de MTechnology (des spécialistes de l’analyse de risque), lequel explique que la maintenance est un business lucratif, qui entraîne les prestataires à « pousser à la consommation », à entretenir un climat de suspicion et de doute dans l’esprit de leur client. Or, il semble que le principe du « on ne doit pas toucher un outil qui fonctionne » s’applique à pratiquement tous les corps de métier. Statistiquement, explique Fairfax, plus les opérations de maintenance sont intensives, plus elles sont susceptibles de provoquer des accidents. Et de citer comme preuve l’accident de la centrale nucléaire de Three Miles Islande aggravé par la fermeture d’une vanne stratégique durant une opération de maintenance préventive.

Chaque opération de maintenance préventive doit être mûrement réfléchie et documentée, particulièrement dans le domaine si critique des Datacenters. Et Fairfax de déclarer « if you buy a 2N data center, you’ll have twice as many component failures as a 1N data center. But you’ll be more reliable ». Ce principe, baptisé le syndrome du bimoteur, avait été énoncé par IBM dans les années 50 : statistiquement, un avion bimoteur tombe deux fois plus souvent en panne qu’un monomoteur, mais le niveau de risque est fortement diminué.

Reste qu’une redondance des architectures d’un Datacenter peut être compromise si les opérations de maintenance préventive sont entachées de mauvaises pratiques et si leurs applications sont codifiées et strictement appliquées aux deux installations. C’est ce que l’on pourrait appeler le principe de la duplication virale des disques montés en RAID 1.

Hadopi reparle du streaming

Dans sa course aux tentatives de solutions techniques anti-piratage, l’Hadopi revient sur son projet de combattre le téléchargement illégal effectué via les mécanismes de streaming. De quelle manière ? En entrant « dans une phase active de lutte contre ce comportement mercantile qui, du créateur à l’internaute, pénalise tous ceux qui sont respectueux des lois ».

L’on serait tenté en lisant cette phrase de croire que les personnes ou entités visées seraient celles tirant profit du téléchargement : sites d’hébergement, structures qui alimentent lesdits sites etc. Pourtant, jusqu’à présent, toute l’activité de la Haute Autorité s’est concentrée sur les consommateurs plus que sur les producteurs. Une chasse aux canaux de diffusion impliquerait le filtrage de certains sites au niveau des infrastructures des FAI (compte tenu de l’extraterritorialité des « coupables »).

Ce qui pose un double problème : d’une part quelques difficultés administratives sont à prévoir vis-à-vis de la cour Européenne de justice qui vient de rendre une jurisprudence défavorable à un filtrage imposé au FAI Belge Scarlet. D’autre part, l’affaire CopWatch l’a prouvé récemment, cette décision purement technique risque fort d’amplifier le phénomène et pousser les hébergeurs et fournisseurs de contenus de streaming à multiplier les miroirs et proxy. Si ce jeu du chat et de la souris était efficace, les gros annuaires de Torrent seraient morts depuis longtemps. Généralement, ces blocages juridiques se contournent en changeant simplement les adresses des DNS utilisés… voir, dans les cas les plus extrêmes, en ayant recours à un VPN. Autant de procédés inefficaces qui soulèvent des questions, notamment sur les raisons réelles des mécanismes de surveillance mis en place …

En Bref …

La faille java CVE 2011-3544, corrigée dans la dernière édition, serait activement exploitée révèle un article de Brian Krebs. Une vérification de rustinage est recommandée.

En Bref …

Comment surveiller Pastebin sans perdre trop de temps ? le Sans fournit quelques pistes pointant sur des outils de « data mining »

Wimax : On prend la BLR et on recommence

L’Arcep vient de mettre en demeure sept opérateurs titulaires de licences Wimax qui auraient accusé des retards importants dans leurs calendriers de déploiement. Ces sept opérateurs, précise le communiqué de l’Autorité, sont Altitude Wireless, Axione, Bolloré Telecom, le département de la Charente, la collectivité territoriale de Corse, Nomotech et SHD.

Parmi les obligations à remplir avant que ne tombent de réelles sanctions, il est demandé aux opérateurs de déployer un « nombre de sites au moins égal à la moitié du nombre de sites que le titulaire s’était engagé à déployer pour le 30 juin 2008 », le solde devant être installé avant la fin 2012.

La boucle locale radio est censée drainer les zones frappées par la « fracture numérique » (les lieux vierges de tout déploiement Adsl). Perçue comme une vache à lait intarissable à l’époque où Adsl débutait et où les facturations d’accès à Internet étaient encore élevées, la boucle local radio s’est avérée bien plus coûteuse que prévue, en raison notamment des coûts de déploiement d’infrastructure. Après un premier échec, les projets BLR ont été relancés sous une appellation que l’on espérait plus séduisante : Wimax. Las, l’adoption d’un standard US au profit d’une norme Européenne n’a pas changé grand-chose : les coûts de déploiement sont demeurés très élevés, et entre temps, le réseau Adsl s’est fortement étendu, expliquant les quatre années de retard et le peu d’enthousiasme de la part des opérateurs.

100 hackerspace d’Etat à Shanghai

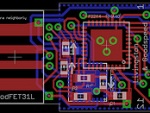

En France, la création et l’activité d’un hackerspace justifie au minimum la mobilisation d’un couple de barbouzes, l’ouverture d’un dossier à la Dcri et la rédaction de rapports de surveillance réguliers sur ces dangereux personnages soupçonnés de se droguer à coup de vapeurs de fer à souder ou de construire des machines infernales (imprimantes 3D, projets à base de microcontrôleurs et autres choses que la décence et l’honneur nous interdisent de nommer ici).

A Shanghai, nous apprend le blog 3ders.org (http://www.3ders.org/articles/20111124-hackerspaces-in-china.html), le gouvernement provincial a décidé d’aider financièrement au développement d’une centaine de hackerspaces d’une superficie de 100 mètres carrés minimum chacun, ouverts 200 jours par an, et équipé de CNC, de tours à métaux et autres outils destinés à travailler le bois ou le métal. L’accès à ces espace de création technique coûte 500 yuan (60 Euros) par mois, cotisation très élevée pour le pays, mais pouvant être remplacée par des temps de vacation administratives au sein de chaque hackerspace.

Cette importance donnée à ces centres de formation et d’apprentissage aux techniques et technologies montre à quel point certains gouvernements ont conscience de l’importance des filières non-universitaires. Le premier d’entre eux, Xin Che Jian, a ouvert un blog bilingue Chinois-Anglais montrant l’évolution de ses différentes activités. Il est cependant prudent d’attendre quelques mois et l’ouverture effective d’autres hackerspaces pour encenser l’attitude des édiles de Shanghai. Souvent, dans l’Empire du Milieu, les intentions se perdent dans les méandres de la bureaucratie ou sont freinés par les obstacles d’une corruption latente.

Attaque Scada : le DHS allume un contre-feu politique

« Il n’existe aucune évidence prouvant la réalité de cette intrusion » déclare l’ICS-Cert Américain, après qu’ait été révélée, la semaine passée, une possible attaque informatique visant le système d’alimentation en eau d’une bourgade de l’Illinois.

Pourtant, les soupçons avaient été émis par l’Illinois State Terrorism and Intelligence Center (Istic), un organisme peu versé dans l’art de la plaisanterie douteuse. Pour Brian Krebs, il s’agit là d’un démenti qui « éparpille façon puzzle » le rapport de l’Istic, et qui précise « DHS and FBI have concluded that there was no malicious or unauthorized traffic from Russia or any foreign entities, as previously reported ». Un démenti qui n’engage que ceux qui y croient, fait remarquer Joe Weiss, l’homme par qui ont pu filtrer les données les plus importantes du rapport de l’Istic. Joe Weiss qui rédige une contre-contre réponse sur son blog expliquant qu’aucune preuve invalidante n’a été apportée par le DHS et que les différents organismes feraient bien d’accorder leurs violons avant que de publier des affirmations ou des démentis.

Il est techniquement peu important de savoir si d’éventuels pirates ont, oui ou non, utilisé des proxy pour s’introduire dans une infrastructure Scada… voir même s’ils y sont parvenus effectivement : l’origine de l’information paraît trop sérieuse pour que le démenti puisse être pris comme argent comptant. Le public, même non technicien, aura immédiatement compris que cette guerre des communiqués cache un profond malaise dont l’origine pourrait se trouver précisément dans la trop grande vulnérabilité des réseaux « stratégiques » des Etats-Unis d’Amérique : eau, électricité, pétrochimie, transports ferroviaires et aériens. Pour le DHS, tout ce qui touche au Scada ne doit à aucun prix passer pour un colosse aux pieds d’argile.

C’est là donc plus un problème lié à la gestion de la communication de crise qu’une histoire de pure sécurité informatique. Lorsque l’on touche à des questions de protection des infrastructures Scada, seul le DHS, via ses différents organismes satellites (dont les Cert) a le droit de s’exprimer. Les administrations locales ne sont pas autorisées à dire quoi que ce soit. Si l’on peut comprendre les motivations du DHS qui visent à entretenir la confiance et éviter des réactions de panique ou de catastrophisme infondé (un « syndrome Die Hard »), force est également de reconnaître que ce contre-feu, mal orchestré, mal planifié et dénué du moindre argument technique ne peut qu’être pris pour une sorte d’oukase, une réaction autoritariste dénuée de fondement. La réaction du DHS a toute les chances d’alimenter les thèses conspirationnistes les plus folles, et d’avoir en fin de compte un effet contraire au but visé.

Quant au second hack qui aurait frappé une autre station d’épuration des eaux située au Texas, le DHS se contente de dire « qu’une enquête est en cours ». Là encore, aucune information tangible, rien de très constructif. Sans la réaction du DHS, cette histoire de pompe qui tombe en panne et d’obscure publication technique publiée anonymement sur Pastebin auraient rapidement été oubliées. L’on en viendrait presque à croire que ces maladresses de communications aient été intentionnelles pour justifier, peut-être, une rallonge budgétaire ou un nouvel agenda sur le renforcement des infrastructures Scada …

La vie épistolaire d’un cyber-flic américain

Fred Baclagan, agent spécial du DoJ de Californie, spécialiste en cybercriminalité mais ne respectant guère lui-même les règles de précautions les plus élémentaires, a vu quelques 38 000 de ses emails ainsi que quelques SMS et messages vocaux étalés sur la place publique. Un « coup » revendiqué par les Anonymous et publié sur Pastebin. Des tranches de vie privée (parfois très personnelles) et professionnelles se côtoient, issues du piratage de deux comptes Gmail, explique l’auteur du communiqué. L’usage d’une messagerie grand public dans le cadre de l’exercice de devoirs régaliens avait, il y a plus de 4 ans, soulevé une polémique lorsque certains sénateurs de l’Administration Bush avaient été surpris en train d’utiliser leurs Blackberry ou des messageries privées pour expédier des documents relevant du fonctionnement de l’Etat Fédéral. A l’époque, le piratage des messageries n’était pas un sport à la mode, seul l’absence de traces « historiques » dans les archives d’Etat avait été invoquée.

En Bref …

Analyse forensique, recherche de preuves et disques durs chiffrés intégralement : il faut réfléchir avant de « tirer sur la prise et poser les scellés » explique un article signé Eoghan Casey et al dans la revue Digital Investigation

En Bref …

Le Clusif publie son catalogue des formations en sécurité : des sites Web aux certifications ISO2700x