Le traditionnel rapport « Top Cyber Security Risks » du Sans vient de paraître une nouvelle fois. Et une nouvelle fois, la palme du nombre de vulnérabilités le plus important est décrochée par les applications (dont les applications Web), les bibliothèques système et les couches de transport. Les failles réseau et assimilées sont en queue de peloton. Ces statistiques sont le fruit d’une collecte –celle réalisée par le réseau d’appliances IPS de Tipping Point, les métriques vulnérabilité de Qualys et l’analyse des chercheurs du Sans.

Le traditionnel rapport « Top Cyber Security Risks » du Sans vient de paraître une nouvelle fois. Et une nouvelle fois, la palme du nombre de vulnérabilités le plus important est décrochée par les applications (dont les applications Web), les bibliothèques système et les couches de transport. Les failles réseau et assimilées sont en queue de peloton. Ces statistiques sont le fruit d’une collecte –celle réalisée par le réseau d’appliances IPS de Tipping Point, les métriques vulnérabilité de Qualys et l’analyse des chercheurs du Sans.

Si l’on devait résumer par un mot cet imposant rapport, ce serait « encore ». Encore les vieilles vulnérabilités applicatives non « patchées » sur les postes clients – trous Acrobat ou Quicktime-. Encore les failles Web, qui comptent pour 60% des attaques recensées sur Internet. Encore trop de « Zero Day ». Et encore des failles dangereuses dans les systèmes d’exploitation qui, malgré les efforts de leurs éditeurs, sont toujours entâchés d’erreurs. L’on se souvient des ravages de Conficker, on parle peut-être moins de la formidable (+90%) vague d’attaques en Buffer Overflow qui a submergé les systèmes connectés à Internet de mai à août dernier.

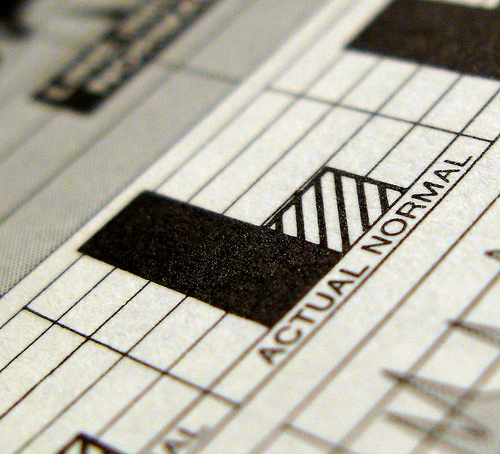

Le rapport du Sans prend pourtant cette année quelques couleurs, avec une foultitude de graphiques, de camemberts, de schémas et de courbes, les uns donnant le biorythme d’une activité virale, les autres comptabilisant les attaques par pays et par type de vulnérabilités visées (soyons rassurés, les USA écopent au moins de 98% de cette mitraille d’appontage et de ces coups de canon à démâter). 25 pages-écran de statistiques dans l’ensemble peu optimistes, 25 raisons de ne pas passer à côté de l’un des bilans vulnérabilité le plus objectif qui soit.