Archives

En Bref …

Chrome 44, c’est 43 bugs en moins. Longue liste de failles … Saison des « Megapatch » de navigateurs, quelques semaines avant la DefCon. Seconde vague généralement peu de temps avant Pow2own, durant CanSecWest

Chiffrement : RC4 (re)prend du plomb dans l’aile

29Ces travaux, signalés sur le blog de Bruce Schneier et signés par deux universitaires Belges de KU Leuven, laissent entendre qu’il est désormais possible de déchiffrer le contenu d’un cookie protégé par un algorithme RC4 en un peu plus d’une cinquantaine d’heures, mettre à mal un lien Wifi WPA-TKIP en environ une heure, et battre à plate couture par une attaque en règle le protocole TLS. La démonstration de l’attaque effectuée à l’occasion de la conférence Usenix est visible sur Youtube.

RC4 est un mécanisme de chiffrement vieux de 30 ans et fait partie des « héritages maudits » dont tentent de se débarrasser les principaux éditeurs et concepteurs de sites Web.

P0wnies award, le prix citron de la sécurité

Chaque année, le traditionnel P0wnie Award est attribué pour récompenser quelques chercheurs, établir un podium des plus belles failles de l’année et surtout placer sous les feux de la rampe quelques redoutables « loupés » de l’industrie. La cérémonie se tiendra traditionnellement l’avant-dernier jour de la Black Hat de Las Vegas.

Parmi les sélectionnés, dans la catégorie Epic Fail, on remarquera le U.S. Office of Personnel Management, pour sa « fuite du siècle », et Ashley Madison parce qu’un trou de sécurité peut aussi être coquin. A noter également Shellshock dans le rôle du « most overhyped bug », Eset pour un superbe bug « client side » découvert par Tavis Ormandy, Ret2dir, une nouvelle technique d’exploitation au niveau noyau, Blue Coat, Seagate et Samsung qui visent le prix de la « pire réponse donnée par un constructeur »… la liste est longue et pleine de souvenirs.

Faille Android et propagande : c’est très DefCon

950 millions de téléphones Android en danger ! clament d’une seule voix Graham Clueley, le Register, Slashdot ou Ars Technica. En danger d’infection via un MMS forgé capable d’exploiter une faille dans Stargefright, la bibliothèque chargée de traiter les formats multimédia sous Android. A l’origine de cette terrorisante annonce, le laboratoire de recherche zLabs de Zimperium, vendeur de solutions de sécurité pour les flottes mobiles.

A cette annonce, l’on serait tenté de hurler ce vibrant hommage au Guide du Routard Galactique* : « PAS DE PANIIIIQUE ! ». Car il ne s’agit que d’une recherche en chambre, d’une annonce plutôt fracassante destinée à « chauffer la salle » en attendant le grand show, puisque Zimperium organise deux conférences sur le sujet, l’une durant la Black Hat, l’autre à l’occasion de la DefCon.

Mais le risque n’est pas nul, affirment les chercheurs. En admettant que l’exploit soit détenu par quelque membre agissant du côté obscur de la Force, la charge utile devra être envoyée via un MMS, pour pouvoir infecter un appareil mobile à l’insu de son propriétaire, à condition de connaître son numéro de téléphone. Les failles (CVE-2015-1538 CVE-2015-1539 CVE-2015-3824 CVE-2015-3826 CVE-2015-3827 CVE-2015-3828 CVE-2015-3829) visées par ce fichier multimédia infecté concernent toutes les versions d’Android, Lollipop y comprise, les plus vulnérables étant les versions antérieures à Jelly Beans. Si le code est rendu public, le risque d’infection généralisée peut devenir bien réel, puisque Google ne maintient plus les « vieux » noyaux et les constructeurs n’assurent le support de leurs appareils que durant une période très limitée, considérablement inférieure à leur durée de vie. Il y a beaucoup d’Ice Cream Sandwich et de Honeycomb dans la nature.

*NdlC Note de la correctrice : la rédaction ne possède que les premières éditions de l’ouvrage, « anté-procès » pourrait-on dire. Les propriétaires de téléphones Android trouveront leur serviette rangée sur la troisième étagère à gauche.

Le multi-antivirus PlagueScanner existe… enfin

Depuis le temps que Robert Simons en parlait… le code source de PlagueScanner est disponible sur Github.

PlagueScanner est un concentrateur Open Source « d’antivirus local pour réseaux locaux » (par opposition aux infrastructures Cloud). Il associe d’un coup les moteurs Avast, BitDefender, Eset, Trend Micro, MS Windows Defender et Clam AV, un peu à la manière de VirusTotal détenu par Google. Ces chasseurs de malware partent du principe qu’en multipliant les moteurs, ce qui peut échapper à l’un des outils d’analyse sera remarqué par un autre… tant, bien sûr, que l’on cherche à se protéger d’une souche déjà répertoriée et dont la signature est connue.

Il n’existait jusqu’à présent aucune autre solution Open Source de logiciels de ce type qui soit à la fois local et ouvert. Les offres se limitaient soit à des solutions propriétaires et payantes telles que Metascan en hébergement local pour des infrastructures « on premise », soit des concentrateurs de scanners en ligne comme Multi-AV-Scanning Tool, soit des offres totalement en ligne ou avec un agent cloud et généralement propriétaires (mais gratuites pour la plupart) comme SecureAPlus, HitmanPro, Metascan, herdProtect, AVCaesar, Jotti’s Malware Scan, VirScan et bien sûr le plus connu de tous, Virus Total.

PlagueScanner aura-t-il quelques chances de survie ? Tout dépend essentiellement de sa souplesse d’administration et configuration et de son impact sur les performances des systèmes analysés.

Le marché de l’exploit, cryptique et affairiste

Vlad Tsyrklevich vient de réaliser un véritable travail de bénédictin en se penchant sur les échanges réalisés entre Hacking Team et ses différents fournisseurs d’exploits.

Au nombre de ces fournisseurs, Vupen, entreprise Française à l’époque, avec qui les relations se sont peu à peu détériorées. Pour Vupen, les tarifs proposés par Hacking Team ne correspondaient pas franchement à la valeur réelle des exploits que les Italiens voulaient acquérir. En conséquence de quoi l’entreprise Italienne n’a pu s’offrir que des codes qualifiés de « dépassés, décevants, trop spécifiques ». Mais le principal problème qui a envenimé les relations commerciales entre Vupen et Hacking Team sont d’ordre moral. Au détour de l’un des courriers internes échangés par le personnel de Hacking Team, l’on peut lire la phrase suivante : « We already approached VUPEN several times (the customer did as well directly), but finally they refused to deliver to the CONDOR country ». Condor désigne le Kurdistan Irakien qui cherche à acquérir un outil d’espionnage informatique par tous les moyens possibles. Nos confrères de la télévision Allemande ARD ont d’ailleurs décrit par le menu les relations entre Condor, l’Allemagne et Hacking Team.

Entre richesse fonctionnelle , persistance, discrétion, prix, il est difficile de dénicher la perle rare. Le marché de l’exploit est un peu comme la criée aux truffes, une place sur laquelle non seulement il faut avoir de gros moyens pour participer, mais également posséder une réputation sans tâche et un éventail de fournisseurs assez large pour ne pas tomber en rupture de marchandise. Netragard, Vitaliy Toropov, Vulnerabilities Brokerage International, Rosario Valotta, mais également Qavar, Coseinc, Ability Ltd, DSquare Security, la Keen Team, Manish Kumar de LEO Impact Security (faux exploit), Revuln du célèbrissime Luigi Auriemma ont compté Hacking Team dans leur clientèle ou leurs prospects. Même Security Brokers de Raoul Chiesa est mentionné, mais cette autre entreprise transalpine n’aurait pas été contactée pour des raisons d’incompatibilité d’humeur, pourrait-on dire.

L’analyse de marché de Vlad Tsyrklevich s’achève par une réflexion générale traitant des conséquences d’une intégration des exploits au sein de la liste des accords de Wassenaar et sur les conséquences en termes de notoriété en cas de fuite. Hacking Team et Gamma International qui acceptent de vendre leurs produits et services à des pays dans lequel règne un régime répressif sont, il faut l’admettre, fortement contraints par les lois du marché. Seuls les Etats-Nation prospères peuvent s’offrir de l’exploit haut de gamme, à plusieurs centaines de milliers de dollars pièce, et lesdits Etats-Nation ne lâchent pas de telles sommes sans avoir quelques garanties morales vis-à-vis du vendeur. Ce qui restreint considérablement à la fois la clientèle et les acteurs commerciaux. Reste donc un marché gris dans lequel évoluent d’un côté des clients exclus de ce premier cercle de cyber-pouvoir (et par conséquent moins regardants sur la qualité de l’armement fourni) et de l’autre des fournisseurs qui ne peuvent commercialiser que les « restes » du marché de l’exploit. Le parallèle avec la vente d’armes traditionnelles ne fait aucun doute.

Remarquons également que si l’on considère comme « des produits de second choix » les outils de Hacking Team, avec toute leur dangerosité reconnue, on ne peut que s’inquiéter l’efficacité de ceux détenus par des nations plus riches, vendus par des commerçants de l’exploit encore plus compétents.

Hack : Démons domotiques épiques

L’histoire fait les gros titres de Network World et du Register. Une histoire que l’on pourrait résumer ainsi : l’Internet des trucs a encore frappé.

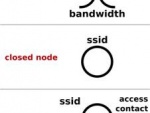

En ligne de mire, les hubs domotiques de Mios Vera, Wink Hub et les SmartThings Hub et Honeywell Tuxedo Touch. Derrière le fusil, Craig Young, de l’équipe de recherche de Tripwire. Des hubs qui ne sont pas de simples équipements de routage, mais de véritables centrales de commande, généralement accessibles via des protocoles sans fil (Zigbee notamment). Et l’on retrouve, avec cette nouvelle famille de produits, tout l’éventail des erreurs de débutants que l’on pouvait s’attendre à rencontrer sur les routeurs Wifi de première génération : pages Web de la console d’administration simples à forger, accès distant et prise de contrôle à distance (détail particulièrement gênant si ladite prise de contrôle concerne l’alarme anti-intrusion ou le verrouillage des portes), fuites d’information indiquant clairement la présence ou l’absence de personnes dans l’habitat, fuites d’information par intrusion dans le réseau local informatique privé, attaques XSS et CSRF possibles sur bon nombre d’équipements, les chercheurs de Tripwire ayant même imaginé des scénarii utilisant lesdits hubs domotiques pour conduire une attaque en déni de service.

Certains équipementiers tentent de minimiser l’importance de ces recherches en précisant qu’elles ont été conduites sur des équipements dont les firmwares n’avaient pas été mis à jour. Remarque aussi illusoire qu’espérer entendre un jour une conversation entre la poire et le fromage :

– Chérie, as-tu pensé à déployer les correctifs de sécurité de la chaudière et remis à jour le firmware des volets électriques ?

– Certainement mon amour. Et ta réinstallation sur l’ordinateur de bord de la voiture, ça s’est bien passé ?

Le monde de l’automatisme est malade de sa longue ignorance de la sécurité, se croyant à l’abri des vicissitudes que connaissait l’informatique. Mais internet est passé par là, montrant combien le roi était nu. Dans le secteur industriel, tout d’abord, avec ces avalanches d’annonces de failles affectant les automates programmables et autres outils de contrôle de processus (attaques Scada/OIV). Dans le secteur grand public désormais, avec cette version miniature de l’automatisme industriel qu’est la domotique et l’Internet des objets. Mêmes erreurs, même manquements, mêmes excuses discutables et quelques fois … mêmes marques et mêmes constructeurs.

Inutile loi sur l’obsolescence programmée

Thomas Pontiroli, de Clubic, a déniché, au détour d’un article de la loi sur la Transition Energétique un article 22 rendant illégal l’obsolescence programmée. Et de citer l’exemple d’Apple, contraint par une « class action » d’ouvrir un service de maintenance destiné à changer les accumulateurs intégrés de ses baladeurs numériques. Réparer plutôt que de changer, la différence est sensible pour le porte-monnaie de l’usager.

Mais hormis quelques exceptions qui relèvent manifestement de l’abus de position dominante, l’obsolescence programmée non seulement est consubstantielle à la loi du marché et quasiment impossible à prouver. Si une telle loi devait, un jour, être mise en application, il serait difficile d’établir la culpabilité du vendeur, à moins de transformer les prétoires en laboratoire de test mille fois plus tatillon et technique que celui de 50 Millions de Consommateurs.

L’on peut prendre à titre d’exemple le composant le plus commun qui soit dans l’alimentation d’un appareil. Un condensateur chimique 100 uF/10V vendu par n’importe quel grossiste professionnel en Europe est caractérisé par un MTBF (temps moyen de bon fonctionnement) qui excède rarement 1000 heures, soit, en continu, 500 jours, moins de 2 ans. Longévité qui peut être facilement divisée par deux si ledit composant est situé à côté d’une surface chauffante… à tout hasard le dissipateur de chaleur d’un régulateur de tension. Cette « fragilité » est intrinsèque à la technologie utilisée, et remplacer cette pièce par un autre composant offrant une meilleure tenue dans le temps (condensateur au tantale par exemple) s’avère dix fois plus coûteuse et cent fois plus polluante (http://www.consoglobe.com/coltan-metal-sanglant-dans-telephones-cg). L’argument « coût de production » peut-il être assimilé à de l’obsolescence programmée ? Ce genre de question risque de plus enrichir les avocats que les consommateurs.

Ce choix technique se retrouve à tous les stades de production d’un matériel ou d’un logiciel, le second étant généralement lié aux capacités du premier. Qui, de l’œuf ou de la poule, est alors frappé d’obsolescence programmée ? Le logiciel qui n’est plus adapté à la machine qui le supporte et dont les frais de maintenance pèsent plus lourd que sa valeur vénale, ou, par exemple, le processeur qui a entraîné cette course à la technologie ? L’obsolescence programmée n’est pas toujours liée à une panne, de moins en moins souvent d’ailleurs. A contrario, peut-on soutenir ce « droit à la longévité » lorsque l’on sait qu’un ordinateur de bureau des années 90 peut consommer plus de 400 W et ne développer que le quart de la puissance d’une machine portable contemporaine ? Idem pour les téléviseurs à tube cathodique ou plasma, les automobiles, une grande partie des appareils électroménagers… La course à la technologie, aussi insupportable soit-elle en termes de gaspillage, peut être défendue avec des arguments étayés. Là est le paradoxe de cette loi très technique, qui utilise comme véhicule un texte tout empreint d’écologie : parfois, le « durable » est écologiquement plus dévastateur que le « jetable », et les fabricants ne se gênent pas pour transformer leur recherche du profit pour une juste croisade sous la bannière du respect de l’environnement. Vous avez dit sophisme ?

Le seul juge capable de faire obstacle à cette frénésie de changement de modèle et cette course au « toujours plus » ne travaille pas dans les prétoires et ignore tout du Code Civil ou du Journal Officiel. Ce juge, c’est le consommateur, celui qui reste accroché à son Windows XP « parce qu’il fonctionne », celui qui conserve son Nokia 7110 « parce que c’est celui de Matrix », celui qui envisage sérieusement le fait que sa prochaine voiture n’aura pas d’ordinateur de bord, vecteur de panne, de captivité aux réseaux de concessionnaires mais également d’optimisation des niveaux d’injection de carburant. Mais pour que ce juge puisse, en son âme et conscience, prendre une décision équitable, il lui faut un dossier, des informations et des témoignages. Et l’on en revient à la notion d’acquisition de l’information, de tests, de compétences polytechniques. Le combat n’est pas perdu d’avance, mais le consommateur et la justice ont affaire à des adversaires coriaces.

Et la sécurité ?

Si l’on considère les implications d’une telle loi du point de vue de la SSI, les mêmes dilemmes cornéliens se posent. Entretenir un source dont l’héritage, les principes et les méthodes de conception sont, depuis, considérés comme de véritables nids de bugs, peut être à juste titre assimilé à une inutile dépense d’énergie et d’argent. Idem pour le matériel, et plus particulièrement pour les équipements (routeurs, caméras IP, outils de mobilité) dont la gestion et la maintenance des firmwares et des logiciels deviennent rapidement un casse-tête en raison de la limitation en mémoire et en performance des appareils anciens. Entre essuyer les plâtres d’une nouvelle version et subir les lourdeurs d’un programme à 70% constitué de rustines et de correctifs de sécurité, la question ne se pose jamais. Soit la DSI tente, au mieux de son budget, de moderniser son parc, soit elle se cantonne dans un « if ain’t broken, don’t fix it ». En général, ce genre d’attitude finit toujours par faire la une des journaux : TJ Maxx, Heartland, TJX…

L’idéalserait alors le système informatique « pas trop vieux », que l’on connaît et que l’on maîtrise, qui ne souffre pas trop des multiples opérations de remédiation, mais « pas trop jeune » non plus et qui ne force pas à une plongée vers l’inconnu. Le « ni neuf, ni tombé en obsolescence » programmée ou non. Mais cette logique du « ni ni » devrait, pour fonctionner, s’étendre à la totalité des éléments constitutif du S.I. … ce qui est évidemment impensable.

Etude : Quand la Smartwatch en montre trop

Une étude commanditée par HP et portant sur la sécurité des « montres intelligentes » laisse un petit goût amer qui rappelle fortement les débuts du Web : croissance débridée, sécurité illusoire. Et pourtant, cette étude utilise comme socle de référence ce que l’on pourrait appeler le « minimum minimorum » des règles à respecter, celle de l’Owasp IoT.

Et les reproches sont nombreux :

– mécanismes d’authentification et d’identification insuffisants. 30 % des appareils sont vulnérables à des attaques en « moissonnage de compte », beaucoup d’entre eux offrant une faible politique de mots de passe, pas ou peu de système de limitation du nombre de tentatives d’entrées, pas ou peu de mesures de protection du login.

– absence fréquence de chiffrement des données transmises. Le sujet a été abordé de nombreuses fois, notamment par Axelle Apvrille à l’occasion de Hack in Paris.

– Interfaces dénuées de procédures de sécurité, détail fâcheux lorsque l’on sait que la majorité de ces appareils utilisent des interfaces Web dans le cloud

– Logiciels et firmwares peu fiables, qu’il s’agisse des méthodes de mise à niveau desdits logiciels, ou des processus de validation et de conformité de l’écriture du code.

– Fréquente absence de mécanismes de protection des données privées contenues dans lesdites montres. Cela va de l’identité de l’usager à l’accès à ses données (emails, appels téléphoniques, annuaires) auxquels la montre intelligente peut accéder. Ces manquements élémentaires aux règles de sécurité informatique prennent une tournure particulièrement préoccupante lorsque ce genre d’accessoire est connecté à un réseau d’entreprise.

Le rapport recommande des mesures qui ne sont probablement pas aisément applicables à des produits somme toute très « grand public ». Authentification à double facteur, politique de mot de passe administrable et pouvant être renforcée (sur une montre !), contrôle des droits d’accès… la vision d’une sécurité professionnelle sur un équipement mobile qui n’a jamais été conçu pour ça repose une fois de plus les problèmes du Byod… mais à la puissance 10.

En bref …

Un concurrent au réseau Tor ? Quatre universitaires Helvètes et un Britannique ont publié un mémoire décrivant > un réseau « onion routing » capable de très hauts débits , plus de 93 Gb/s. Baptisé Hornet, ce réseau utilise un système de cryptographie symétrique qui ne subit plus les ralentissements liés aux segmentations internes de la structure de Tor.

MORE_POSTS

Archives

| lun | mar | mer | jeu | ven | sam | dim |

|---|---|---|---|---|---|---|

| « Déc | ||||||

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | |||||