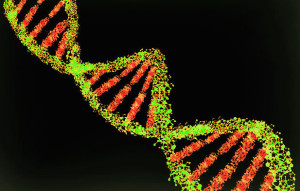

Forger le vivant pour mieux tuer la machine : une équipe de chercheurs de l’Université de Washington est parvenu à « faire les grands titres » de la revue du MIT, de Wired, de Boing Boing et de TechCrunch. Quatre confrères qui titrent « Comment infecter un ordinateur avec une chaîne d’ADN ».

L’ennui, c’est que le rapport des chercheurs ne raconte pas exactement la même histoire. Ces Universitaires ont en fait profité des faiblesses d’un système d’analyse et de séquençage en lui injectant la représentation numérique d’une chaîne d’acide nucléique et non la chaîne elle-même. Forger un véritable ADN aurait nécessité des moyens considérablement plus conséquents, et les résultats auraient été encore plus aléatoires… dans la vraie vie, le biohacking façon Jurassique Park appartient encore au domaine de la science-fiction.

Entre également en jeu la façon dont le logiciel de séquençage « saucissonne » la représentation de la chaîne d’ADN dans le but d’accélérer l’analyse en faisant appel à des opérations fortement parallélisées. Ce qui, expliquent les chercheurs, oblige l’auteur de l’exploit non seulement à inventer des séquences génétiques hautement improbables, donc susceptibles d’être rejetées, mais encore à faire tenir son PoC dans la taille de l’échantillon en question. Et même dans ces conditions, le taux de succès frise à peine les 37% sur un type très particulier de logiciel d’analyse. Pour un exploit de type « avec accès direct à la console », c’est peu, très peu.

La compromission consiste en un premier temps à provoquer un débordement de tampon, et d’injecter ensuite une séquence exécutable en mémoire. Un déroulement assez classique dans le cadre d’attaques par fourniture de données forgées.

Comme le domaine médical semble plaire à la presse, il serait ainsi possible de décliner cette méthode avec une injection de faux rhésus de sang d’alien, un buffer overflow via une cytobactériologie urinaire d’hirondelle d’Afrique (ou d’Asie), ou un « man in the middle » initialisé par une coproculture de mammouth trafiquée. Voilà pour la partie fantasmatique. En revanche, imaginons un bruit électromagnétique (donc un signal apparemment aléatoire et naturel parfaitement maîtrisable et simple à forger, reçu par n’importe quel poste de radio logicielle). Là, l’exploit est considérablement plus réaliste, car il n’est lié à aucune contrainte biologique.

Oui, c’est un virus codé en AG quoi 🙂