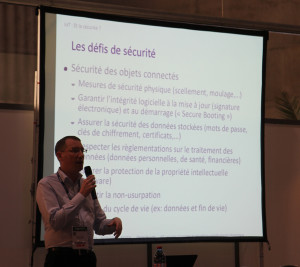

On causait « électromagnétique » et hacking matériel, lors du dernier FIC 2016. Timidement, certes. Car le sujet est encore peu vendeur aux yeux des grandes structures. Certes, l’internet des objets (et les multiples hacking en coupe réglée qui font le buzz des DefCon et CanSecWest) est parvenu à attirer l’attention des instances sur la quasi absence de sécurité numérique desdits objets. Dame, on ne transforme pas un équipementier en expert sécurité du jour au lendemain. Les exigences en termes de mise sur le marché, la quasi absence de responsabilité financière, le langage ésotérique des gourous du reversing ne jouent certainement pas en faveur d’une amélioration de la situation.

On causait « électromagnétique » et hacking matériel, lors du dernier FIC 2016. Timidement, certes. Car le sujet est encore peu vendeur aux yeux des grandes structures. Certes, l’internet des objets (et les multiples hacking en coupe réglée qui font le buzz des DefCon et CanSecWest) est parvenu à attirer l’attention des instances sur la quasi absence de sécurité numérique desdits objets. Dame, on ne transforme pas un équipementier en expert sécurité du jour au lendemain. Les exigences en termes de mise sur le marché, la quasi absence de responsabilité financière, le langage ésotérique des gourous du reversing ne jouent certainement pas en faveur d’une amélioration de la situation.

C’est Renaud Lifchitz (Digital Security), un coutumier des hacks inattendus, qui a le plus fait parler de lui, en décrivant par le menu les multiples erreurs d’intégration d’un verrou « connecté » de fabrication Française. Déjà, par le passé, ce chercheur s’était évertué à tutoyer les systèmes de fermeture VigiK qui équipent la majorité des immeubles d’habitation, entreprises et bâtiments de collectivités… le crochetage (même virtuel) des verrous et loquets est une tradition du milieu. Cette fois, c’est au tour d’une serrure IoT prétendument sécurisée par un chiffrement AES256 « niveau Défense Nationale ». Mais les erreurs de développement et d’intégration s’accumulent. Notamment une question révélatrice posée probablement par l’un des développeurs sur un forum public et aisément retrouvée après un peu de « google hacking ». Ou encore le choix de certaines options techniques (notamment une clef dérivée d’un code PIN à 4 digits (une graine qui n’autorise en fait qu’une clef 14 bits)). Voir un jeton secret directement lisible dans le code source, une URL d’authentification extractible et utilisable ad nauseam… la conférence tenue par Lifchitz est, comme à l’accoutumée, pareille à un feu d’artifice d’absences, d’erreurs humaines, de négligences et de confiance mal placée. Même un spécialiste de la sécurité périmétrique physique ne peut avoir la science infuse et se prétendre compétent en matière de sécurité numérique.

Moins officiellement, l’on parlait également dans les allées du FIC, des vulnérabilités des deux grands opérateurs de réseaux IoT Français. Mauvais choix d’intégrateur pour l’un (choix dont la responsabilité ne dépend pas du concepteur), volonté absolue de tout vouloir contrôler et intégrer, du protocole à la plateforme pour l’autre, avec les risques de sécurité qu’implique cette dispersion des énergies et des compétences. Pour l’heure, la meilleure des attitudes est de considérer que tout objet de l’Internet est faillible « by design », que tout réseau de liaison desdits objets ne peut être considéré comme fiable, tout comme l’étaient les applications et serveurs Web au début des années 2000.