Elle fit grand bruit, via Twitter, dans le petit monde de la sécurité, cette étude Française signée Houda Ferradi, Rémi Géraud, David Naccache et Assia Tria. Car elle explique, fait exceptionnel, comment des malfrats sont passés à la pratique en s’inspirant d’une hypothétique attaque contre des cartes à puce bancaires. Une étude qui avait fait l’objet d’un PoC et d’une publication en 2010, largement relayée par la BBC . Son auteur était le professeur Ross Anderson, de l’Université de Cambridge. Mais si le hack Anderson nécessitait assez d’électronique pour justifier l’usage d’un sac transportant l’électronique, celui des faussaires de monnaie plastique n’utilisait qu’un microcontroleur Atmel et une mémoire I2C, le tout inséré en sandwich entre la véritable « puce » de la carte de crédit à pirater et les contacts CP8 chargés de l’interface avec le distributeur.

Elle fit grand bruit, via Twitter, dans le petit monde de la sécurité, cette étude Française signée Houda Ferradi, Rémi Géraud, David Naccache et Assia Tria. Car elle explique, fait exceptionnel, comment des malfrats sont passés à la pratique en s’inspirant d’une hypothétique attaque contre des cartes à puce bancaires. Une étude qui avait fait l’objet d’un PoC et d’une publication en 2010, largement relayée par la BBC . Son auteur était le professeur Ross Anderson, de l’Université de Cambridge. Mais si le hack Anderson nécessitait assez d’électronique pour justifier l’usage d’un sac transportant l’électronique, celui des faussaires de monnaie plastique n’utilisait qu’un microcontroleur Atmel et une mémoire I2C, le tout inséré en sandwich entre la véritable « puce » de la carte de crédit à pirater et les contacts CP8 chargés de l’interface avec le distributeur.

L’exploit est d’autant plus impressionnant d’ingéniosité que les détrousseurs de DAB ont sévi en 2011, un an à peine après la communication publique de l’exploit Anglais.

Comment fonctionne ce hack ? l’étude de l’équipe Naccache explique qu’il s’agit d’une attaque « man in the middle », ou plus exactement « MCU in the middle », puisque le microcontrôleur contrôle et laisse passer une première partie du dialogue carte-machine (relatif à l’identification des fonctions de la cartes, crédit, débit etc.), intercepte la procédure d’entrée du code PIN pour retourner un « vérification OK, l’usager est légitime »puisqu’il connaît le secret (quand bien même le code serait un simple 0000 ou 1234) puis rend la main à la « puce authentique » pour achever la transaction de prélèvement.

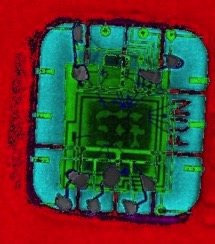

La minutie avec laquelle cette verrue électronique a été ajoutée à une carte parfaitement légitime est un travail d’orfèvre. Le microcontrôleur, sa mémoire, la couche plastique supportant les contacts CP8 ne mesurent que 0,3mm d’épaisseur, soudures (non « bonding ») et épaisseurs de colle comprises. Les soudures démontrent une grande délicatesse du montage (pour les avertis : cela s’apparente à souder du 0402 avec une panne tournevis old school).

Comme à l’accoutumé, c’est le manque de prudence des mules qui a permis de découvrir le pot aux roses. Les cartes volées étaient en majorité Françaises et les retraits de liquide effectués en Belgique sur un petit nombre de distributeurs. La police s’est contentée de recouper tous les numéros IMSI des téléphones mobiles en service à l’heure des vols successifs pour, après recoupement, mettre la main sur la totalité de la bande, « cerveau » y compris.

Bonjour – quelques précisions: « détrousseurs de DAB » n’est pas correct car l’attaque n’aurait pas fonctionné dans un DAB. De plus (cf article Ars sur le même sujet), ce ne sont probablement pas les travaux de recherche qui ont été l’inspiration de la fraude (« But Anderson doesn’t think that the engineer who made the forged cards relied on the research that he and his partners at Cambridge did at all. « My own suspicion is that the French criminals worked out the attack independently,” Anderson told Ars in an e-mail. « If they didn’t, somebody else did! The reason we started our research was that people came to us again and again claiming that their cards had been stolen and used in store transactions which the banks swore proved that they’d been negligent with their PINs, while the customers were certain they could not have been.”)