Les meilleurs crus, parfois, ne sont pas les plus abondants. La correction de faille « hors calendrier » MS08-067 et la vulnérabilité MS08-068 publiée à l’occasion d’un « Patch Tuesday » étique mériteraient qu’on leur dresse une stèle : une origine antédiluvienne, une exploitation garantie à toute épreuve, une médiatisation inégalée… le tonnerre de leur annonce risque de résonner durant quelques mois encore.

Les meilleurs crus, parfois, ne sont pas les plus abondants. La correction de faille « hors calendrier » MS08-067 et la vulnérabilité MS08-068 publiée à l’occasion d’un « Patch Tuesday » étique mériteraient qu’on leur dresse une stèle : une origine antédiluvienne, une exploitation garantie à toute épreuve, une médiatisation inégalée… le tonnerre de leur annonce risque de résonner durant quelques mois encore.

Il faut lire l’article de Cédric Blancher sur le trou SMB Relay pour en comprendre à la fois la gravité et les dangers de la compatibilité ascendante qui compromet régulièrement la sécurité des noyaux Microsoft. Il faut également se plonger dans les preuves de faisabilité et commentaires qui fleurissent çà et là, certains plus compréhensibles que d’autres, ainsi celui d’Andres Tarasco. Il faut, peut-être, même si la méthode est un peu discutable, s’intéresser à Squirtle, outil d’évangélisation destiné à tous ceux qui partent en croisade contre la conservation de NTLM. Comme l’explique si bien son auteur, Squirtle sert à prouver « à votre patron, vos clients, votre meilleur ami, votre chien ou Dieu que NTLM est mort et enterré ».

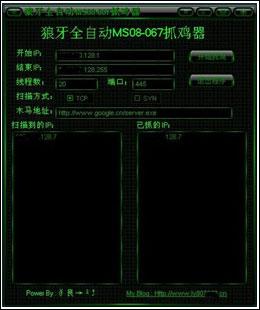

Et MS08-067 dans tout çà ? Elle succombe, une fois de plus, sous les coups d’un Python Constrictor signé par Debasis Mohanti, chercheur en sécurité réputé et très « présent » dans les fils de discussion du Full Disclosure. Son code reptilien se trouve un peu de partout : sur Milw0rm, sur HackingSpirit… 067, pour les intimes, est devenu un grand classique. A tel point, nous apprend aussi l’Avert Lab de McAfee, qu’on le retrouve dans les « kits de fabrication de malware » commerciaux diffusés sur les marché orientaux.