La seconde journée Hackito Ergo Sum comptait également son lot de présentations de haut vol, et débutait avec une signée Laurent Ghigonis et Philippe Langlois, P1 Security, les organisateurs de HES. L’an passé, le protocole SS7 et ses vulnérabilités avait soulevé pas mal d’interrogations sur la prétendue inviolabilité des réseaux d’opérateurs télécom, cette année, le dévolu des deux chercheurs a été jeté sur les réseaux mobiles LTE, et plus particulièrement sur les DRA, Diameter Routing Agents et de son protocole d’authentification associé. Une fois cette sécurité contournée, le réseau interne de l’opérateur est accessible, avec les conséquences que l’on peut imaginer. Mais le plus inquiétant, explique Philippe Langlois, c’est qu’un opérateur scrupuleux qui aurait tout mis en œuvre pour contrer ce type de menaces n’est pas à l’abri d’une attaque puisque l’adversaire peut fort bien exploiter la fragilité des infrastructures d’un tout autre opérateur pour, une fois dans la place, profiter à la fois de l’authentification octroyée par ce « maillon faible » et des « tuyaux » reliant les entreprises télécom entre elles.

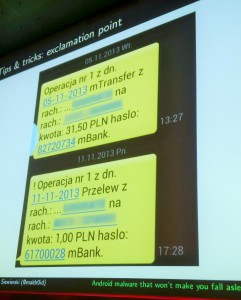

Lukasz Siewierski, quant à lui, s’est penché sur les malwares Android qui « n’intéressent strictement personne car ils n’ont rien à voir avec les vecteurs d’attaque en code natif que l’on rencontre sur le créneau de l’informatique classique ». Pourtant, ces malwares font preuve d’un comportement général proche des virus classiques : un « loader », ou plus exactement une DLL qui attend les ordres émis depuis l’extérieur via un SMS (à l’instar de tout C&C en train de piloter un bot). Ainsi, lorsque la DLL recevait le caractère « / », certains malwares bancaires se mettaient à intercepter les « mots de passe unique » (OTP)  expédiés par l’intermédiaire d’un SMS, message réexpédié à destination du « bot herder » qui s’empressera bien entendu de l’utiliser pour son plus grand bénéfice. Pour éviter tout soupçon, une fois son forfait accompli, le pilote du réseau de téléphones compromis peut même expédier un « ! » au terminal zombifié pour que s’efface toute trace du code indésirable. Ce genre de virus s’est répandu assez rapidement en Pologne notamment, jusqu’à ce que l’analyse du malware révèle le secret de ses commandes cachées. A partir de ce jour, les SMS expédiant les codes de « second facteur » émis par les banques locales ont tous débuté par un expéditif « ! »

expédiés par l’intermédiaire d’un SMS, message réexpédié à destination du « bot herder » qui s’empressera bien entendu de l’utiliser pour son plus grand bénéfice. Pour éviter tout soupçon, une fois son forfait accompli, le pilote du réseau de téléphones compromis peut même expédier un « ! » au terminal zombifié pour que s’efface toute trace du code indésirable. Ce genre de virus s’est répandu assez rapidement en Pologne notamment, jusqu’à ce que l’analyse du malware révèle le secret de ses commandes cachées. A partir de ce jour, les SMS expédiant les codes de « second facteur » émis par les banques locales ont tous débuté par un expéditif « ! »

Hackito 2015 s’est achevé avec la remise d’un prix Intel qui (c’est une presque tradition désormais) profite de ce genre de manifestation pour promouvoir ses plateformes de développement. Cette fois, c’était l’Edison qui était à l’honneur, le vecteur « IoT » du constructeur.